Sie haben den Job gewechselt und arbeiten jetzt in einem Unternehmen, das Spitzentechnologie entwickelt. Um sich vor Industriespionage zu schützen, verlangt Ihr neuer Arbeitgeber, dass dienstliche Gespräche mit abhörsicheren Smartphones geführt werden — mit sogenannten Krypto-Handys. UPDATED erklärt, was solche Geräte von gängigen Smartphones unterscheidet, wie sie funktionieren — und stellt Ihnen das bekannteste Modell dieser Gattung vor: Das „Merkel-Phone“.

- Was sind Krypto-Handys und wer braucht sie?

- Wie funktioniert ein abhörsicheres Smartphone?

- BlackBerry und Secusmart: Das Krypto-Handy von Angela Merkel

- Krypto-Handys: Das sind die bekanntesten Modelle

- Günstige Alternativen: Smartphone-Verschlüsselung mithilfe von Apps

Was sind Krypto-Handys und wer braucht sie?

Krypto-Handys sind – wortwörtlich übersetzt – Smartphones, die über eine „Geheimsprache“ miteinander kommunizieren. Nur dass die geheime Sprache verschlüsselte Telefonate oder Kurznachrichten sind. Diese Fähigkeit besitzen entweder auf verschlüsselte Kommunikation optimierte Modelle bekannter Marken wie Siemens, Nokia, Blackberry oder Samsung oder speziell für diese Aufgabe entwickelte Geräte wie etwa die der Firma GSMK.

Gespräche und Chats werden auf diesen Geräten jedoch nicht nur verschlüsselt, sondern durch eine Reihe weiterer Maßnahmen vor ungewollten Zuhörern geschützt. Damit das klappt, müssen Sender und Empfänger das gleiche Gerät nutzen. Früher reichte es, wenn zwei Geräte für die Kommunikation miteinander autorisiert waren, heute muss jedes einzelne Gespräch nochmals authentifiziert werden.

Der Vergleich zu früher

Krypto-Handys früherer Jahre simulierten die Sprachübertragung nur mühsam und nutzten für verschlüsselte Anrufe einen eigenen Datenkanal. Die aktuelle Generation von Smartphones löst die technischen Herausforderungen mithilfe von Voice over IP, also dem Telefonieren über das Internet, sehr viel eleganter und flüssiger. Digitalisierte Sprache lässt sich deutlich einfacher verschlüsseln, daher hat sich auch das Angebot an abhörsicheren Modellen deutlich erweitert.

Weitere Nachteile in der ersten Generationen solcher Geräte waren die Beschränkung auf Telefonie (keine Übertragung sicherer Mails) und die starke Zeitverzögerung in der Konversation: Wenn die Gesprächsteilnehmer ungeduldig waren, fielen sie sich bei Telefonaten ständig ins Wort. Aus Sicherheitsgründen ließen sich außerdem weder Kamera noch WLAN nutzen.

Solche Beschränkungen sind bei heute verkäuflichen Modellen weggefallen oder deutlich abgeschwächt: Kamera, WLAN oder Mikrofon lassen sich nach Bedarf an- und abschalten, sämtliche Geräte ermöglichen es, sowohl zu telefonieren als auch sichere E‑Mails zu versenden, und die Verzögerungen beim Sprechen sind auf ein Mindestmaß reduziert.

Varianten der Krypto-Handys

Neben den reinen Krypto-Handys gibt es mittlerweile Kombi-Lösungen wie TopSec Mobile der deutschen Firma Rohde & Schwarz, die zur Verschlüsselung auf eine Kombination aus Zusatzgerät und Software setzt und daher mit Android-Geräten oder iPhones verwendet werden kann. Das Angebot der Blackberry-Tochter Secusmart setzt auf eine Kombination von Software in Verbindung mit einer Security Card. Diese Karte wird zusätzlich in ein iPhone oder Samsung Galaxy integriert und sorgt zusammen mit der Software für eine sichere Ver- und Entschlüsselung der Gespräche.

Von Secusmart stammen die aktuell genutzten zertifizierten Geräte der Bundesregierung, das sogenannte Kanzlerinnen-Handy, ein Blackberry 10 und das erste Krypto-Tablet, eine angepasste Variante des Samsung Galaxy S2. Beide Geräte sind vom Bundesamt für Sicherheit in der Informationstechnik (BSI) für den Umgang mit Verschlusssachen im Bundesministerium und bei hochrangigen Behörden zugelassen. Beide Varianten – TopSec Mobile wie die Secusmart Suite – haben den Vorteil, dass der Anwender sein Handy in einem eingeschränkten Bereich für die sichere Kommunikation und parallel dazu uneingeschränkt für den ganz „normalen“ Smartphone-Alltag nutzen kann.

Wo sind abhörsichere Telefonate sinnvoll?

Ihre Käufer finden Krypto-Handys überall, wo besonders sensible Informationen ausgetauscht werden: also nicht nur in Regierungen und Institutionen, sondern auch beim Militär, in der Wirtschaft in großen Unternehmen, in Banken – und unter Kriminellen. Denn auch diese wollen ihre Kommunikation vor Lauschangriffen schützen.

Trotz der NSA-Affäre und immer neuen Skandalen um gehackte Handys prominenter Regierungsmitglieder sind in Deutschland nach aktuellen Schätzungen nur etwa 100.000 Krypto-Handys im Einsatz. Im Vergleich zu den insgesamt 54 Millionen Deutschen, die nach Angaben des Branchenverbands Bitkom aktiv ein Smartphone nutzen (Stand: Februar 2017), eine überschaubare Anzahl.

Die hohe Sicherheit hat ihren Preis. Nicht nur im wahrsten Sinn des Wortes – abgesicherte Smartphones kosten ab 2.000 € aufwärts – sondern auch in der Anwendung. Abhörsichere Handys haben eine abgespeckte Funktionalität und ermöglichen eine sichere Kommunikation ausschließlich mit Partnern, die ein passendes Gegenstück nutzen. Selbst wenn die Qualität verschlüsselter Telefonate in den letzten Jahren deutlich gestiegen ist, senken Zeitverzögerungen in der Unterhaltung und eine schlechte Tonqualität die Bereitschaft zu gesicherten Telefonaten.

Da wundert es nicht, dass fleißige Versender von Kurznachrichten wie die Bundeskanzlerin aus Bequemlichkeit durchaus mal das umständliche Krypto-Handy liegen lassen und zum iPhone greifen – mit bekannten und weitreichenden Folgen. Für private Anwender, die einfach nur geschützt und ungestört kommunizieren wollen, sind Verschlüsselungslösungen in Form von Apps (siehe Kapitel „Günstige Alternativen…“) die bessere Lösung.

Wie funktioniert ein abhörsicheres Smartphone?

Reine Verschlüsselung allein reicht für moderne Modelle nicht mehr aus: Mit einer Reihe von Maßnahmen und Technologien erreichen die Hersteller von Krypto-Handys höchste Sicherheitsstandards. Hier die wichtigsten im Überblick:

Gehärtetes Betriebssystem

Unter einem gehärteten Betriebssystem versteht man eine spezielle Version eines Betriebssystems – etwa von Android –, die um alle Funktionen bereinigt ist, die nicht für die Kommunikation benötigt werden. Bei einigen Anbietern stehen dem Anwender mehrere Sicherheitsstufen zur Wahl, zwischen denen er aber nur durch einen kompletten Reset — das Zurücksetzen aller Einstellungen seines Smartphones — wechseln kann.

Reduzierte Software und Funktionen

Mit gehärteten Betriebssystemen wird nur Software eingesetzt, die für den Betrieb der gewünschten Anwendung notwendig ist. Auch das Schließen aller verzichtbaren Schnittstellen und Anschlüsse, das Löschen überflüssiger Benutzerkonten sowie eine restriktive Vergabe von Rechten und Systemrichtlinien zählen zu den Sicherheitsmaßnahmen.

Verschlüsselte Datensicherung

Hochverschlüsselte Datenspeicher schützen sensible Daten wie Notizen, Nachrichten und Kontaktadressen. Je nach Anbieter kann der Anwender auch zwischen einem geschützten und einem ungeschützten Bereich wählen. Bei einem Krypto-Handy der Telekom, dem SiMKo 3, erfolgt das über einen Wechsel des Betriebssystems.

Stealth-Modus

Diese Funktion versteckt die Datenpakete vor jeder Überwachung. Ein im Stealth-Modus geführtes Telefonat soll sich mit den üblichen Internet-Filtern, die das Netz ständig nach bestimmten Begriffen und Wortkombinationen durchforsten, nicht auffinden lassen.

Einsatz besonderer Verschlüsselung

Bei Krypto-Handys reicht es nicht aus, dass Sender und Empfänger einen Schlüssel für die gemeinsame Kommunikation besitzen. Stattdessen muss jedes einzelne Gespräch durch einen Hash-Wert, einen so genannten digitalen Fingerabdruck in Form eines Zahlencodes, authentifiziert werden.

Einweg-Nachrichten

Darunter versteht man Textnachrichten, die sich nachdem man sie geöffnet hat selbst zerstören. Werden sie nicht gelesen, zerstören sie sich nach einer vom Versender festgelegten Zeitspanne. In der Regel aber nach 24 Stunden.

Besondere Firewall

Bei Verschlüsselungstelefonen kommt zum Beispiel die Baseband-Firewall zum Einsatz. Diese schützt auch vor Angriffen über den eingebauten Funk-Chip (Baseband Prozessor) und überprüft das Netzverhalten ständig auf Auffälligkeiten. Dazu zählen etwa plötzlich erhöhter Stromverbrauch, sich selbstständig aktivierende Gerätefunktionen oder der nicht autorisierten Aufbau von Datenverbindungen.

BlackBerry und Secusmart: Das Krypto-Handy von Angela Merkel

Angela Merkel ist schon seit vielen Jahren aktive Handy-Nutzerin. Daher hat sich der Begriff „Merkel-Phone“ oder „Merkelfon“ für das jeweils von der Bundesregierung verwendete Modell eingebürgert.

Zu Beginn ihrer Amtszeit musste die Bundeskanzlerin noch mit zwei Geräten hantieren: Das von T‑Systems auf Basis der damaligen HTC-Modelle Touch und Swap entwickelte SiMKo 1 (später ersetzt durch die Nachfolgemodelle SiMKo 2 und SiMKo 3) diente nur für den verschlüsselten Datenversand, telefoniert wurde mit einer speziellen Version eines Nokia-Handys. Das Merkelfon wurde dann ein spezielles Blackberry der Firma Secusmart.

Über die Zulassung von abhörsicheren Smartphones für den Gebrauch mit Verschlusssachen, also vertraulichen Regierungsakten, entscheidet das BSI. Vor allem seit der NSA-Affäre stehen die Dienst-Handys der Bundesregierung unter scharfer Beobachtung, da es immer wieder Versuche gibt, sie zu knacken.

Krypto-Handys: Das sind die bekanntesten Modelle

Jedes Jahr werden auf der CeBIT neue abhörsichere Smartphones oder Telefonanlagen vorgestellt. Nicht jede dieser Ankündigungen mündet in ein verkäufliches Modell. Entweder sind die Geräte viel zu teuer, zu speziell oder sie erhalten keine Zulassung des BSI und sind daher für Behörden und öffentliche Institutionen nicht interessant. Die folgenden Geräte sind zugelassen und im Handel:

T‑Systems

Auch wenn Angela Merkel kein SiMKo mehr im Einsatz hat, T‑Systems bietet das Gerät in nach wie vor zum Kauf. Das SiMKo 3 basiert auf einem Samsung Galaxy und setzt auf eine Virtualisierungssoftware, mit der der Anwender mit einem Wisch zwischen zwei Arbeitsumgebungen (Betriebssystemen) wechseln kann: einer geschützten für sensible Daten und einer offenen für private Anwendungen und Kommunikation. Die Geräte haben eine BSI-Zertifizierung für Verschlusssachen und kosten um die 2.000 €.

GSMK

Einer der bekanntesten Anbieter ist GSMK mit den Krypto-Handys CP 500i und 600. Auf den Geräten mit einem Stückpreis ab 2.000 € läuft ein gehärtetes Android-System. Mit einer Baseband Firewall und einer besonderen Verschlüsselung („Diffie-Hellman-Protokoll“) für Text und Sprache erfüllen sie höchste Sicherheitsstandards.

Secusmart

Secusmart ist mit einer Reihe von Lösungen auf dem Markt: Kern der Secusuite for Blackberry 10 ist eine sogenannte Security-Card mit einem laut Hersteller fälschungssicheren Krypto-Baustein, der zur Identifizierung autorisierter Geräte und Unterhaltungen dient. Unter dem Namen Secutablet gibt es inzwischen auch ein abhörsicheres Tablet, eine Variante gängiger Samsung-Tablets mit Security Card und der Sicherheitstechnologie Samsung Knox. Als Secusuite Enterprise ist eine Lösung aus App und Cloud erhältlich, mit denen Unternehmen ihre Firmen-Handys abhörsicher machen können – egal ob iPhone oder Android-Modell.

Weitere Modelle

Nicht mehr auf dem jüngsten Stand der Technik, aber immer noch im Handel erhältlich, sind Enigma 2 (von Tripleton) und TopSec GSM (Rohde & Schwarz), zwei Weiterentwicklungen des Siemens S35i. Beide Geräte setzen voraus, dass der Gesprächspartner genau das gleiche Modell hat, sonst funktioniert die Verschlüsselung nicht. Ihre Besitzer müssen mit einer bescheidenen Ausstattung in Sachen Speicher, Kamera und Netzanbindung auskommen und sich langsam unterhalten, damit sie aufgrund der zeitraubenden Verschlüsselung ihrem Gesprächspartner nicht ständig ins Wort fallen.

Günstige Alternativen: Smartphone-Verschlüsselung mithilfe von Apps

Parallel zu Krypto-Handys lässt sich die Sicherheit auf jedem Smartphone über den Einsatz entsprechender Apps erhöhen. Die Daten werden auf dem Gerät des Senders verschlüsselt und erst auf dem Gerät des Empfängers wieder entschlüsselt. Unterwegs können sie weder vom Dienstleister, der die Daten versendet, noch von der sendenden Software oder von Angreifern von außen gelesen werden. Lauschangriffe auf so geschützte Unterhaltungen sind nur durch Software wie den durch das jüngste Gesetz sanktionierten „Bundestrojaner“ möglich. Dieser wird unbemerkt auf einem Smartphone installiert und übermittelt die Kommunikation schon vor dem Verschlüsseln.

Die folgenden populären Apps zum Chatten können zwar keinen „Bundestrojaner“ ausbremsen, verschlüsseln aber automatisch die Kommunikation und funktionieren auf iPhones und Android-Smartphones.

Threema: Sichere Alternative zu Whatsapp

Die kostenpflichtige App Threema aus der Schweiz gilt als besonders sicher. Sie lässt sich ohne SIM-Karte nutzen und ohne Angabe einer Telefonnummer oder E‑Mail-Adresse aufspielen, die Identifizierung läuft über eine ID-Nummer. Das Adressbuch wird anonymisiert mit den Servern des Anbieters abgeglichen und anschließend gelöscht, Kontakte in drei Sicherheitsstufen einsortiert. Wer besonderen Wert auf sichere Kommunikation legt, verifiziert die Identität seines Gesprächspartners über einen QR-Code. Über „Threema“ verschickte Nachrichten bleiben maximal zwei Wochen gespeichert. „Threema“ erlaubt zudem den Versand von Text, Bild und Sprachnachrichten, Telefonieren ist über die App nicht möglich.

Die App ist kostenpflichtig für iOS und Android erhältlich.

Signal: Edward Snowdens Empfehlung

Die App Signal ist kostenlos, lässt sich allerdings nur mit einer SIM-Karte nutzen. Die App greift auf das Adressbuch zu, die Daten landen jedoch nur anonymisiert auf den Servern des Anbieters und werden nach dem Abgleich wieder gelöscht. Nachrichten können als Text, Bild und Sprache geschickt werden, gespeichert werden sie allerdings nicht. Mit „Signal“ kann man auch verschlüsselt via VoIP telefonieren, in einer Testphase funktioniert sogar Videotelefonie.

„Signal“ ist kostenfrei im App Store und Google Play Store verfügbar.

Telegram: Messenger mit Selbstlösch-Funktion

Die kostenlose App Telegram benötigt zwar ebenfalls eine SIM-Karte, die Nutzung ist jedoch auch ohne ein Konto bei Google oder Apple möglich. Die App bietet Verschlüsselung von Endgerät zu Endgerät („Ende-zu-Ende“) nur in der Funktion „geheimer Chat“, sonst ist die Kommunikation nur zwischen Kundengerät und Server des Anbieters verschlüsselt. Die Nachrichten bleiben in der Cloud des Anbieters gespeichert und könnten auch von ihm gelesen werden, allerdings lassen sich einzelne verschlüsselte Nachrichten zeitgesteuert löschen. Wer über „Telegram“ kommunizieren will, muss sein Adressbuch freigeben, die Kontaktdaten werden nicht anonymisiert und bleiben auf dem Server des Anbieters. Seit Version 3.18 bietet „Telegram“ auch verschlüsselte Telefonate.

„Telegram“ ist kostenlos für iOS und Android erhältlich.

WhatsApp: Der allseits bekannte Klassiker

Der Messenger-Dienst WhatsApp ist wegen laxer Sicherheitsvorkehrungen immer wieder stark unter Beschuss, vor allem weil Kontaktdaten aus „WhatsApp“ beim Mutterunternehmen Facebook landen. Der Messenger bietet zwar Ende-zu-Ende-Verschlüsselung, wer aber die komfortable Funktion, seine Chats über Google Drive oder iCloud zu sichern, nutzt, sollte wissen, dass die Daten dort unverschlüsselt landen. Wer „WhatsApp“ nutzen will, muss sich mit seinem Google- oder Apple-Account anmelden, vollen Zugriff auf sein Adressbuch gewähren und akzeptieren, dass seine Daten zu Werbezwecken genutzt und weitergegeben werden.

WhatsApp ist kostenfrei für iOS und Android verfügbar.

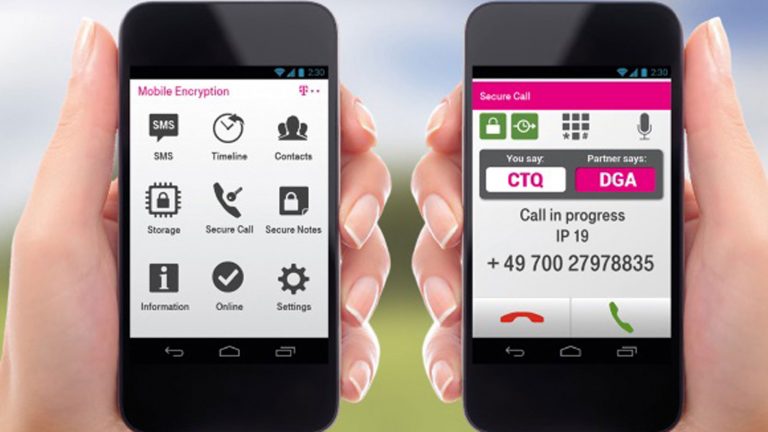

TK-Provider verschlüsselt Anrufe

Wer nur Anrufe verschlüsseln möchte, kann auch die Angebote der Telefondienstleister nutzen: Vodafone Secure Call und Mobile Encryption von T‑Systems versprechen ihren Geschäftskunden Verschlüsselung im Rahmen eines Service-Vertrags zu einer monatlichen Gebühr. Beide Anbieter haben ihre Verschlüsselungslösungen mit Partnern entwickelt: Vodafone arbeitet mit Secusmart zusammen, T‑Systems mit GSMK.

Fazit: hochsensible Informationen abhörsicher austauschen

Echte Krypto-Handys richten sich vor allem an einen speziellen Kundenkreis: Mitglieder von Regierungen und Institutionen, Militärangehörige, hochrangige Manager in Banken und in Forschungsunternehmen. Gespräche und Chats werden auf diesen Geräten jedoch nicht nur verschlüsselt, sondern durch eine Reihe weiterer Maßnahmen vor ungewollten Zuhörern geschützt.

Doch die hohe Sicherheit hat ihren Preis: Abgesicherte Smartphones kosten ab 2.000 € aufwärts. Außerdem haben sie eine abgespeckte Funktionalität und ermöglichen eine sichere Kommunikation nur mit Partnern, die ein passendes Gegenstück nutzen.

Wer im privaten Alltag abhörsicher telefonieren oder chatten will, für den reichen bestimmte Apps aus: Sie sind überwiegend kostenlos, einfach einzusetzen und machen die verschlüsselte Kommunikation für jeden möglich.

Disclaimer Die OTTO (GmbH & Co KG) übernimmt keine Gewähr für die Richtigkeit, Aktualität, Vollständigkeit, Wirksamkeit und Unbedenklichkeit der auf updated.de zur Verfügung gestellten Informationen und Empfehlungen. Es wird ausdrücklich darauf hingewiesen, dass die offiziellen Herstellervorgaben vorrangig vor allen anderen Informationen und Empfehlungen zu beachten sind und nur diese eine sichere und ordnungsgemäße Nutzung der jeweiligen Kaufgegenstände gewährleisten können.